2024数信杯部分wp

2024年数信杯部分wp

菜的一批,做了几道取证还有一道合约题,合约没怎么接触过 ,后续有时间去学习下😭😭

不安全的U盘.1

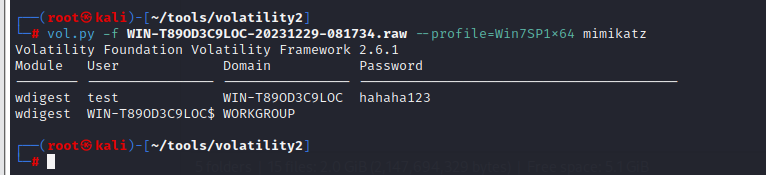

vol的插件直接出,hahaha123

1 | |

不安全的U盘.2

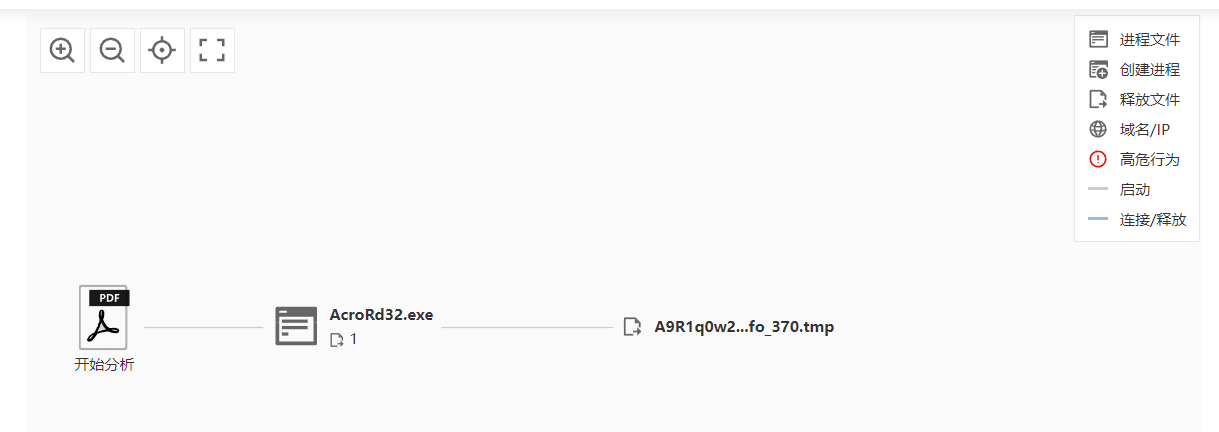

沙箱分析一下(这里用的微步),看到关联文件AcroRd32.exe

vol2查找一下该文件

1 | |

文件地址就是:C:\Program Files (x86)\Adobe\Reader 9.0\Reader\AcroRd32.exe,把空格去除后就是flag

不安全的U盘.3

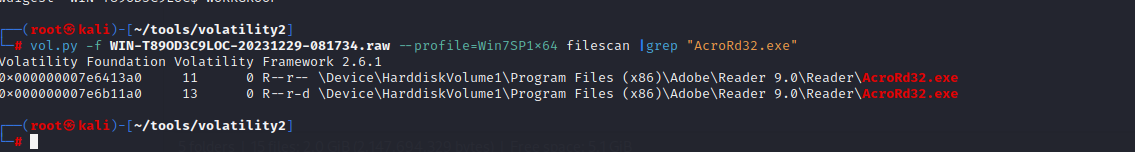

用netscan查看一下网络连接情况,对应题2中的恶意文件AcroRd32.exe的地址就是答案

1 | |

192.168.31.238:4444

不安全的U盘.4

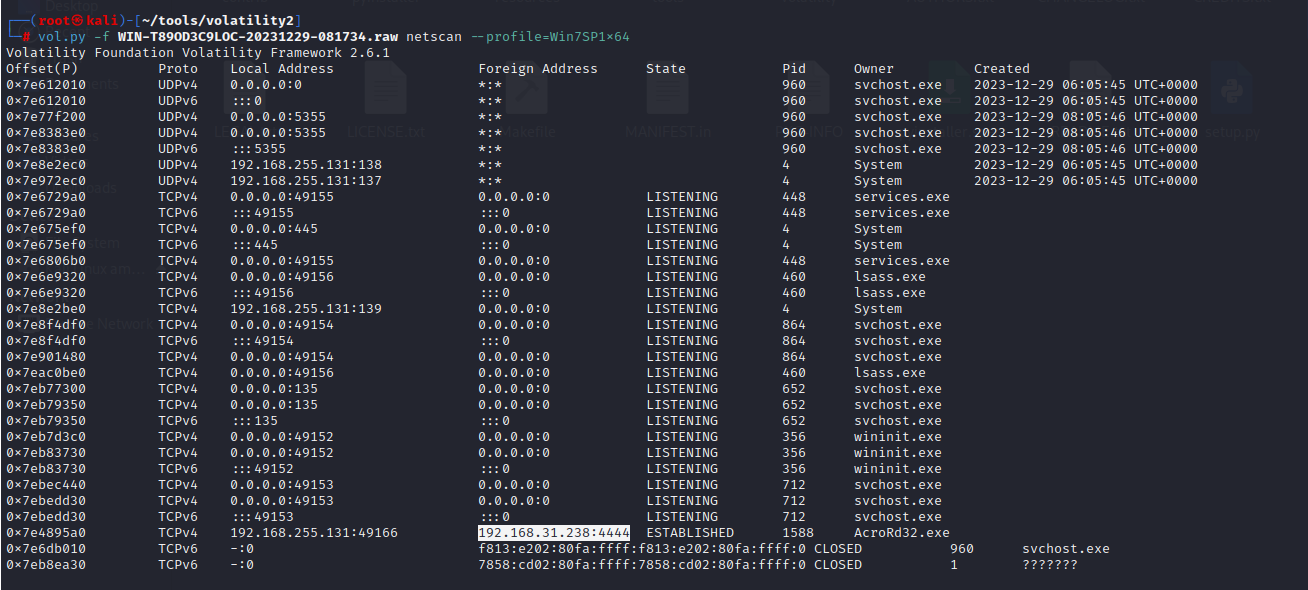

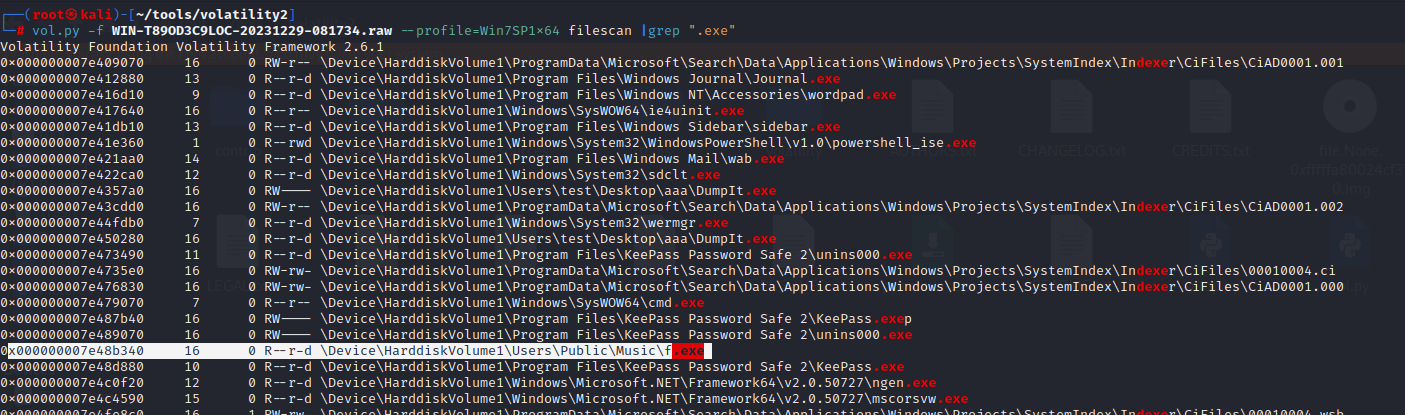

首先查找镜像中所有exe文件

1 | |

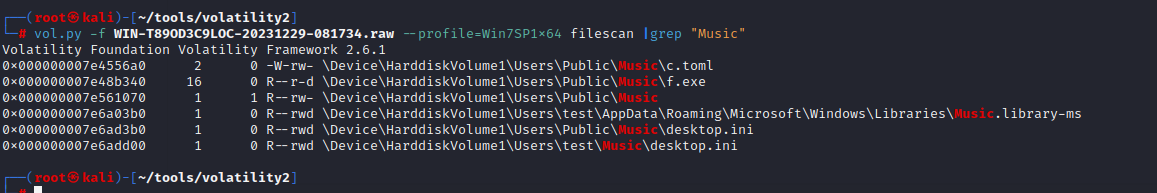

尝试了多次后,发现在Music文件夹目录下,有一个f.exe,尝试查询同目录下文件,在这里发现了c.toml

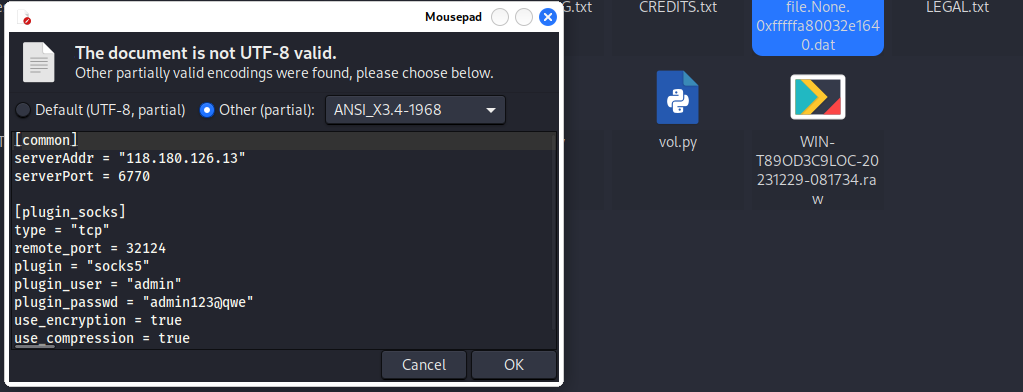

将该文件下载下来进行分析,打开后成功发现外联地址以及账户信息

所以最后答案就是 118.180.126.13_6770

Bitcoin.2

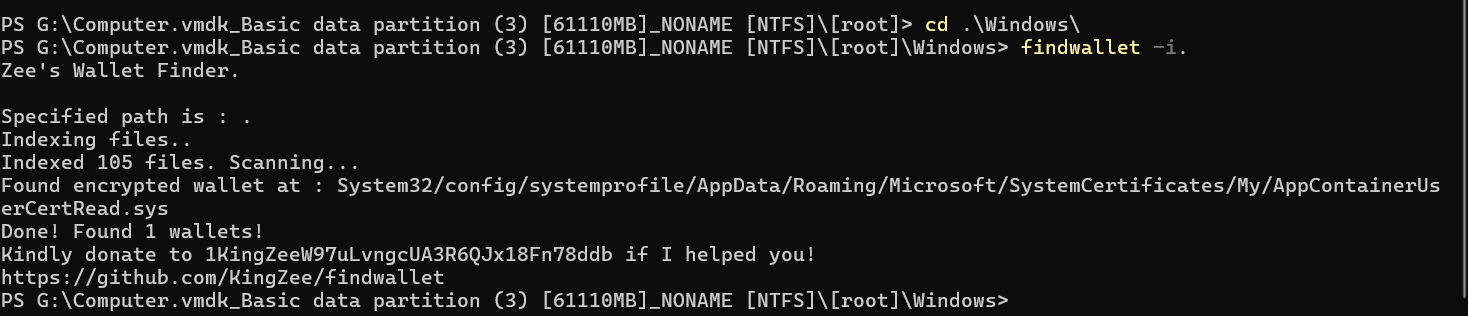

这题是赛后参考LVV攻防取证的文章复现的,大家可以微信搜索他们公众号看原文章,这里先用FTK Imager挂载上ad1镜像

这是使用了一个findwallet工具,首先安装该工具

1 | |

在镜像目录下运行

1 | |

补全全部路径后就是 C:\Windows\System32/config/systemprofile/AppData/Roaming/Microsoft/SystemCertificates/My/AppContainerUserCertRead.sys

Bitcoin.4

题目给出来一个ad1镜像文件以及一个CTF.SOL源码文件,简单分析源码文件中主要内容,下面这段代码有些问题

1 | |

transferFrom的实现引入了一项严重的限制:这里的require(msg.sender == owner);要求只有合约的owner能调用此函数。这阻止了授权用户使用他们被授权转移的代币。这实际上赋予了合约所有者对任何人代币的完全控制权,只要之前有过授权。

答案直接输transferFrom

网站的数据绝对安全1

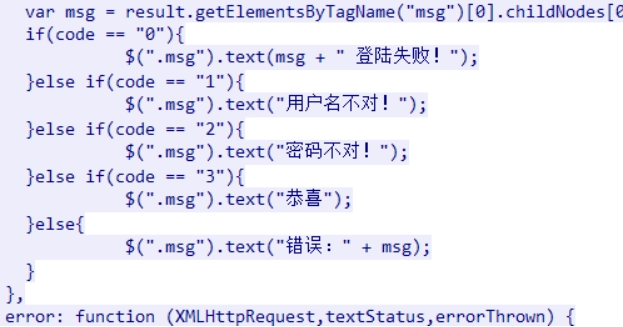

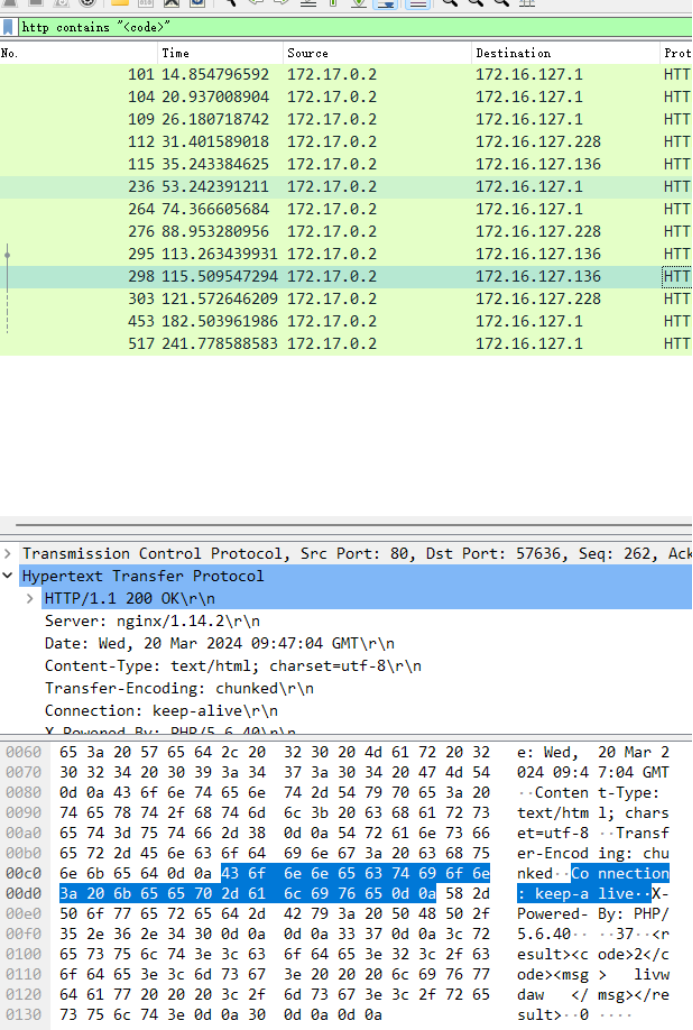

看登录逻辑,当code为1时用户不存在,查找code不为1的用户 :

Livwdaw用户为2,此用户存在。

rrrcccc

1、 手动脱壳

2、 把004012BD处地址的jzpatch成jmp以绕过反调试

3、 Dump密钥流,

1 | |

得到flag:

flag{d3db69a34a51d7e1d23d621590827c01}

drinktea

1、 结合chatgpt分析字节码

2、 写出解密脚本

1 | |

拿到flag: acb8739759dc496ccc945703037e037f